بايثون لمختبرين الاختراق | Python For Hacker

توقف عن الاعتماد على أدوات الآخرين .. وصمّم أدواتك بنفسك!

في هذه الدورة ستتعلم برمجة سكربتات قوية تكشف الثغرات، تكسر الحمايات، وتمنحك تفوقًا حقيقيًا في عالم الأمن السيبراني.

العرض الخاص: 99 دولار فقط بدلًا من 115 دولار

📌 المقاعد محدودة – التسجيل متاح الآن

هل تتساءل عن طريقة الشرح في كورس بايثون لمختبري الاختراق؟

شاهد الفيديو التعريفي بالأسفل لتتعرف على أسلوبنا التطبيقي المباشر الذي يجمع بين: البرمجة خطوة بخطوة + بناء سكربتات واقعية + تنفيذ أدوات اختراق حقيقية.

اضغط بالأسفل وشاهد أولاً!

هل ترى نفسك هنا؟

تريد تطوير مسارك المهني في الأمن السيبراني والوصول لشركات عالمية؟

تبحث عن دورة تنقلك من الصفر إلى الاحتراف في تطوير أدوات اختبار الاختراق؟

ترغب بخبرة عملية ومختبرات حقيقية تبني بها أدوات تستخدمها في مشاريع واقعية؟

إذا أجبت "نعم" فهذا الكورس مصمم لك.

لماذا هذا الكورس؟

القفزة التي تبحث عنها

01

ابنِ هويتك المهنية: شارك أدواتك على GitHub واثبت خبرتك أمام أصحاب العمل.

02

سيطر على بايثون للأمن السيبراني: برمجة، تحليل، بناء أدوات عملية.

03

فهم أعمق للاختراق والدفاع: لأن من يعرف كيف يُهاجم يعرف كيف يُدافع.

04

حلول واقعية: تنمية مهارات التحليل الأمني والتفكير الاستراتيجي.

05

شهادة عالمية: تعزز فرصك وتفتح أبوابًا جديدة.

06

سوق نامٍ عالميًا: الطلب على مختبري الاختراق الذين يبرمجون أدواتهم في تزايد.

مهارتك القادمة هي ميزة تنافسية حقيقية

محتويات الكورس

منهج عملي ،، من أول سطر كود

الفصل الثاني: أدوات واستراتيجيات أساسية

DNS Lookup .1.: تعلم كيفية إجراء استعلامات DNS واستخدام المعلومات المستخلصة في التحليل.

Whois Lookup .2: استخدم تقنيات Whois للحصول على بيانات حول النطاقات واستكشاف المعلومات المتعلقة بها.

Network Ping .3: اختبار اتصال الشبكة وتحليل استجابة الأجهزة.

Geolocation IP Address .4: تحديد الموقع الجغرافي لعناوين IP بدقة.

SSLTLS Certificate Analyzer .5: تحليل شهادات SSL/TLS لفحص الأمان والتشفير.

Phone Analyzer .6: استخدم أدوات لتحليل الأرقام الهاتفية واكتشاف معلومات إضافية.

الفصل الأول: أساسيات بايثون

1. Print: كيفية طباعة النصوص والبيانات.

Variables and Data Types .2: المتغيرات وأنواع البيانات المختلفة.

Escape Characters .3 : استخدام محارف الهروب في النصوص.

Arithmetic Operators .4 : عمليات الحساب الأساسية.

Format String .5 : تنسيق السلاسل النصية.

User Input .6 : التعامل مع إدخال المستخدم.

Lists .7 : استخدام القوائم في بايثون.

Tuple .8 : التعامل مع المجموعات (Tuple).

Dictionaries .9 : العمل مع القواميس.

Comparison Operators .10 : عمليات المقارنة.

Logical Operators .11 : العمليات المنطقية.

Membership and Identity Operators .12 : عمليات الانتماء والهوية.

Conditional Expressions p1 & p2 .13 : التعبيرات الشرطية.

While Loop .14 : استخدام حلقة while.

For Loop .15 : استخدام حلقة for.

Function .16 : تعريف واستخدام الدوال.

Common Python Errors .17 : التعامل مع الأخطاء الشائعة في بايثون.

Exception Handling .18 : معالجة الاستثناءات.

File Handling .19 : التعامل مع الملفات.

Modules and Packages p1 & p2 .20 : استخدام الوحدات والحزم.

الفصل الرابع: أدوات إدارة كلمات المرور وتحليل الحماية

Making a Password Generator .1: إنشاء كلمات مرور قوية وآمنة باستخدام أدوات متقدمة.

Hash Generator .2: توليد قيم تجزئة (Hash) لمزيد من الأمان.

Hash Identifier .3: تحديد نوع قيم التجزئة لتسريع عملية التحليل.

Hash Cracking .4: تقنيات لكسر قيم التجزئة واختراقها بفعالية.

الفصل الثالث: أدوات الفحص والتقييم

Simple Network Scanner .1: تحليل الأجهزة المتصلة بالشبكة.

Port Scanner .2: تحديد المنافذ المفتوحة والنشطة في النظام.

Subdomain Scanner .3: اكتشاف النطاقات الفرعية لتعزيز استراتيجيات الاختراق.

الفصل السادس: أدوات الهجمات المتقدمة والتحليل

Bruteforcing FTP .1: تنفيذ هجمة brute force على خادم FTP.

SSH Servers .2: تنفيذ هجمة brute force على خادم SSH.

MAC Changer .3: تعلم كيفية تغيير عنوان MAC لأغراض الأمان.

DDoS Attack .4: تنفيذ هجمات DDoS.

الفصل الخامس: أدوات تحليل وكسر الحماية

Extracting PDF Metadata .1: استخراج بيانات التعريف من ملفات PDF وتحليلها.

Extracting Image Metadata .2: استرجاع معلومات التعريف من الصور وتقييمها.

Image Metadata Cleaner .3: تنظيف الصور من بيانات التعريف لحماية الخصوصية.

Cracking ZIP Files .4: استراتيجية لكسر الحماية عن ملف .ZIP

Cracking RAR Files .5: استراتيجية لكسر الحماية عن ملف RAR.

Cracking PDF Files .6: استراتيجية لكسر الحماية عن ملف PDF.

الفصل السابع: أدوات وتقنيات إضافية

URL Shortener .1: تقصير الروابط لإدارتها بسهولة.

Mail Sender .2: إرسال رسائل البريد الإلكتروني.

Keylogger .3: استخدام أدوات تسجيل ضغطات المفاتيح لتحليل الأنشطة.

كل هذا المحتوى مقدم مع خلاصة خبرة سنوات من العمل في المجال للحصول عليها ما عليك إلا الاشتراك الآن

محتويات الكورس

الفصل الأول: مقدمة لاختبار اختراق تطبيقات الويب

1. أمان تطبيقات الويب

2. بنية تطبيقات الويب ومكوناتها

الفصل الثاني: Web Fingerprinting and Enumeration

Web Enumeration & Information Gathering .1

Web Fingerprinting .2

Web Server Scanning .3

4. File & Directory Enumeration

Proxey Server .5

Burp Suite & OWASP ZAP .6

الفصل الثالث: هجمات XSS

1. Introduction to XSS Vulnerability

Reflected XSS .2

Stored XSS .3

DOM-Based XSS .4

الفصل الخامس: الهجمات الشائعة

What’s SQL Injection Vulnerability .1

2. In-Band SQL Injection

3. Blind SQL Injection

4. NoSQL Injection

5. HTTP Attack

6. Broken Authentication

7. CSRF

8. SSRF

9. Command Injection

10. PHP Injection

Security Misconfiguration .11

File Upload .12

Directory Traversal .13

Local File Inclusion .14

15. Remote File Inclusion

الفصل السابع: Encoding, Filtering & Evasion

1. Encoding

2. Filtering

3. Evasion

الفصل الرابع : SQL Injection

1. What’s SQL Injection Vulnerability

In-Band SQL Injection .2

Blind SQL Injection .3

NoSQL Injection .4

الفصل السادس: CMS Security Testing

WordPress .1

wpscan .2

الفصل الثامن: تطبيقات مختبرات إضافية

PortSwigger Labs .1

كل هذا المحتوى مقدم مع خلاصة خبرة سنوات من العمل في المجال للحصول عليها ما عليك إلا الاشتراك الآن

لمن هذا الكورس؟

المبتدئون

الراغبون بتعلم بايثون للأمن السيبراني.

مختبرو الاختراق

الذين يريدون تطوير أدواتهم بدل الاعتماد على الآخرين.

المبرمجون

الذين يريدون دخول مجال الأمن السيبراني

الشغوفون

أي شخص شغوف بالأمن السيبراني ومستقبله.

هل هذا أنت؟ إذن هذا الكورس هو فرصتك!

من سيشرف عليك في هذا البرنامج؟

د. مروة عبدالكريم

من أبرز الأسماء في تعليم الأمن السيبراني في العالم العربي، تجمع بين الخلفية الأكاديمية والخبرة العملية. مؤسِّسة منصة Cyberior المتخصصة في تبسيط الأمن السيبراني للمبتدئين باللغة العربية.تشغل منصب أستاذة جامعية ومحاضِرة معتمدة، حاصلة على ماجستير في الأمن السيبراني من جامعة بهجة شهير – تركيا، وتتابع حاليًا دراسة الدكتوراه في جامعة برشلونة المستقلة – إسبانيا. تحمل شهادات دولية معتمدة، منها:

CEH – Certified Ethical Hacker

CCNA – Cisco Certified Network Associate

تملك خبرة واسعة في:

اختبار الاختراق وتنفيذ مشاريع ميدانية

شبكات الكمبيوتر وتقنيات الحوسبة السحابية

الأمن السيبراني التطبيقي

تقود مبادرات لتوطين تقنيات اختبار الاختراق بالذكاء الاصطناعي، وشاركت في تنفيذ أنظمة أمنية متقدمة في بيئات حقيقية. تؤمن بأهمية التعليم المنهجي وتمكين المبتدئين لبناء مسار مهني محترف في هذا المجال.

م. ماني حسين

يُعَدّ م. ماني حسين من الوجوه المتميّزة في مجال تطوير البرمجيات والأمن السيبراني، حيث يجمع بين الخبرة التقنية في بناء الأنظمة وتحليلها، وبين القدرة على تنفيذ اختبار الاختراق وفق منهجيات احترافية معتمدة. يعمل على تبسيط مفاهيم الأمن السيبراني للمبتدئين وتقديم المعرفة بأسلوب تطبيقي مباشر.

يمتلك خبرة عملية واسعة في:

اختبار الاختراق وتحليل الثغرات البرمجية

تطوير تطبيقات آمنة وفق أفضل الممارسات

محاكاة الهجمات وبناء مختبرات تدريب تفاعلية

تنفيذ مشاريع حقيقية تنسجم مع بيئات العمل الفعلية

قدّم عشرات اللابات العملية والمشاريع الواقعية لمئات الطلاب، وحرص على بناء بيئة تعليمية تفاعلية تساعدهم على الانتقال من التعلم النظري إلى التطبيق الاحترافي. يؤمن ماني بأن تمكين الجيل الجديد يبدأ من محتوى واضح، تدريبي، وتطبيقي يفتح لهم أبواب سوق العمل بثقة واستعداد قوي.

ما ستصبح قادرًا عليه بعد إتمام الكورس؟

كتابة سكربتاتك الخاصة لاختبار الاختراق.

تحليل الشبكات، جمع المعلومات، وبناء أدواتك الخاصة.

تطوير Password Generators وCrackers وScanners بيدك.

بناء مشاربعك على GitHub يثبت مهاراتك.

الحصول على شهادة Cyberior لزيادة فرص العمل.

أين يمكنك العمل بعد الكورس؟

مختبر اختراق Penetration tester

محلل حماية Security analyst

مخترق اخلاقي Ethical hacker

باحث في مجال الامن Security researcher

حماية البيانات Information security

مهندس حماية Security engineer

هل تريد ان تشغل احدى هذه المناصب؟

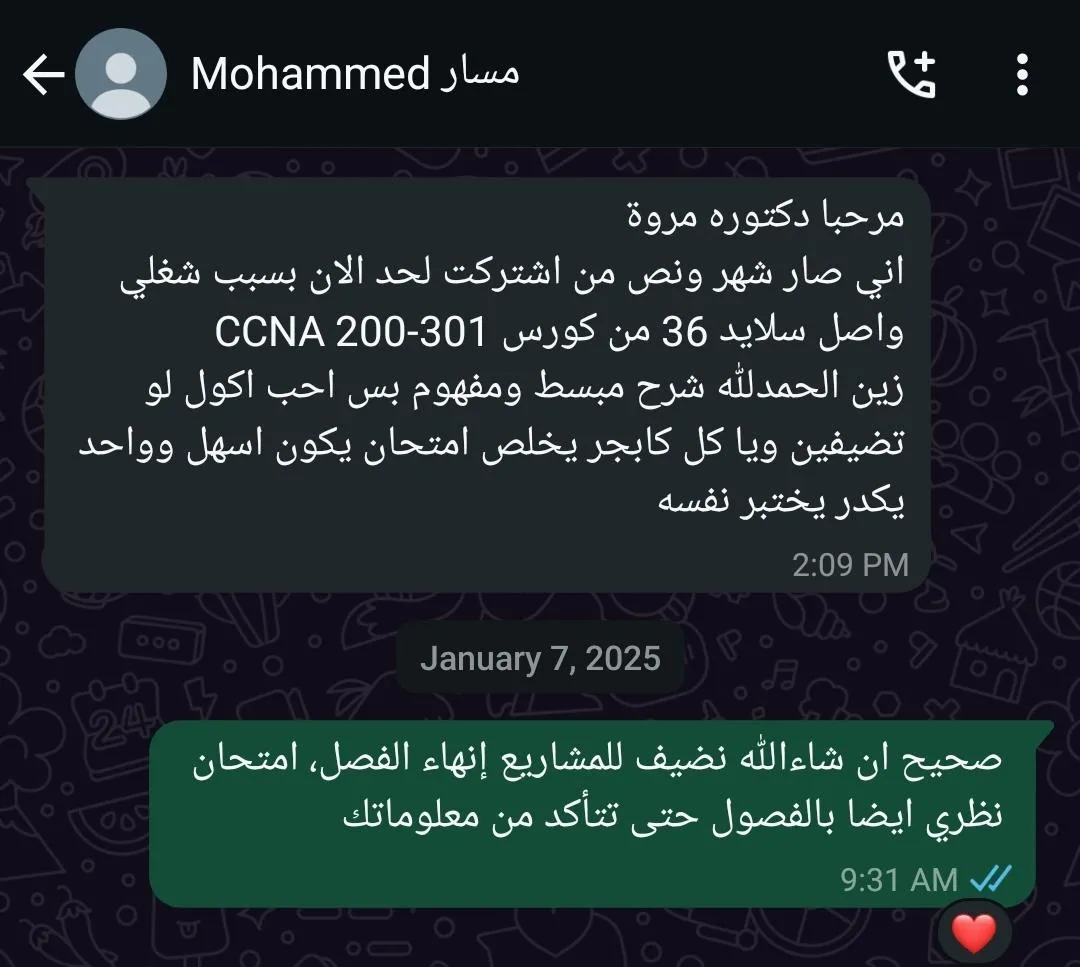

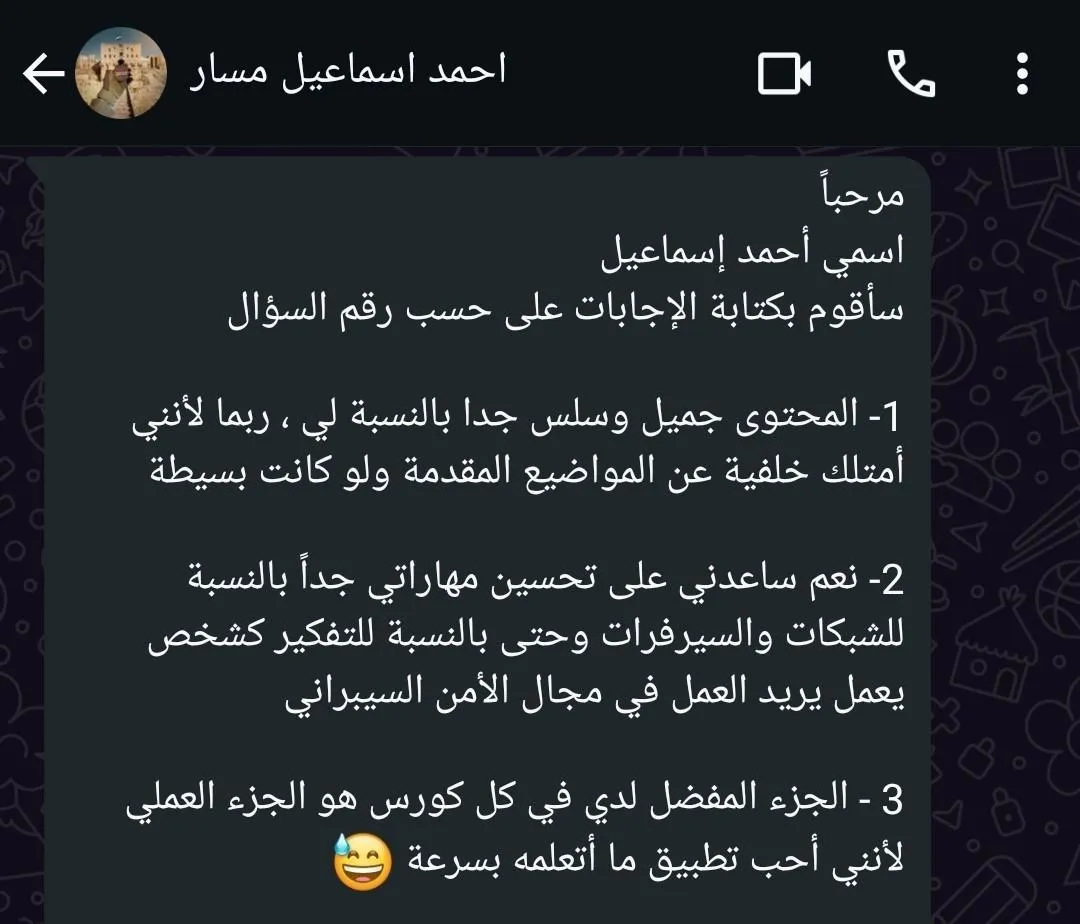

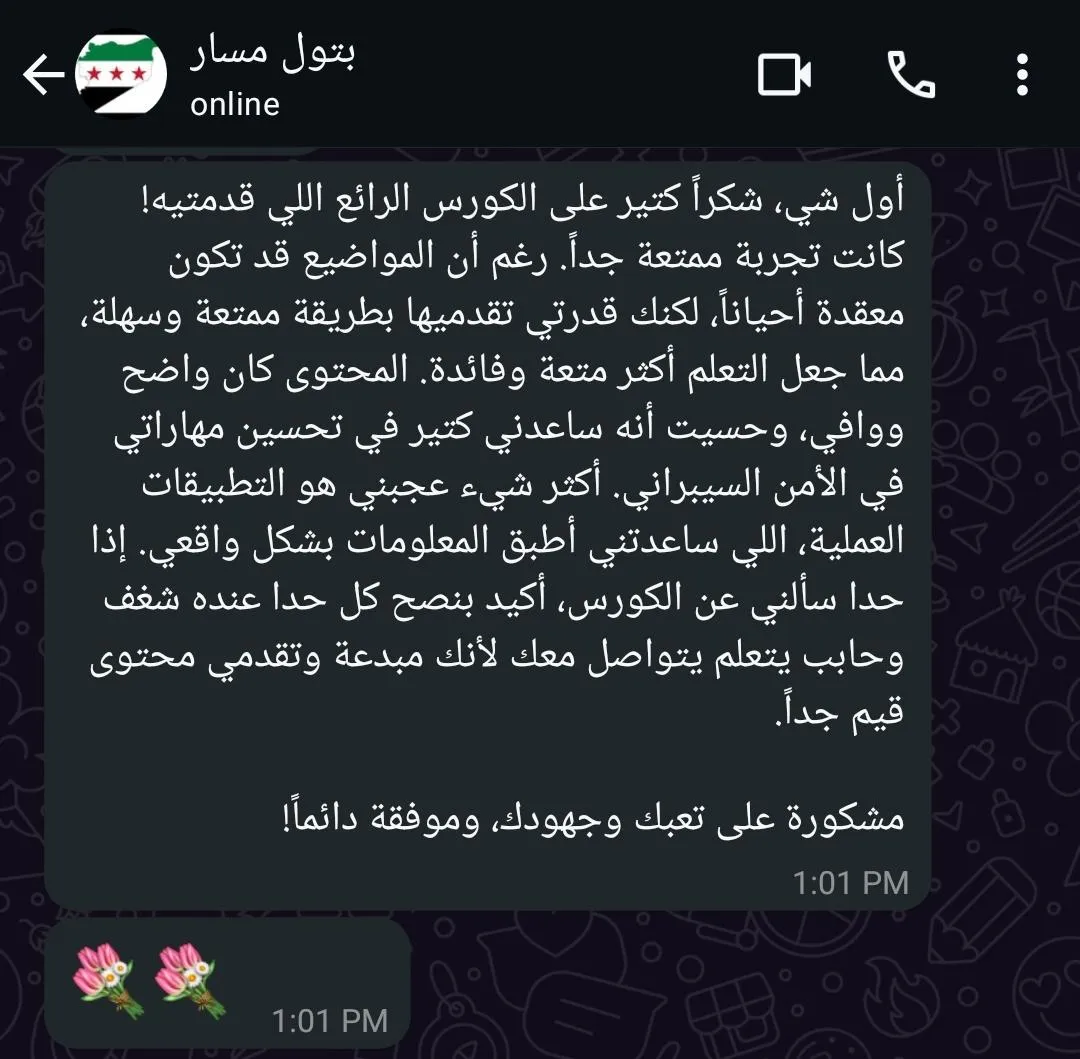

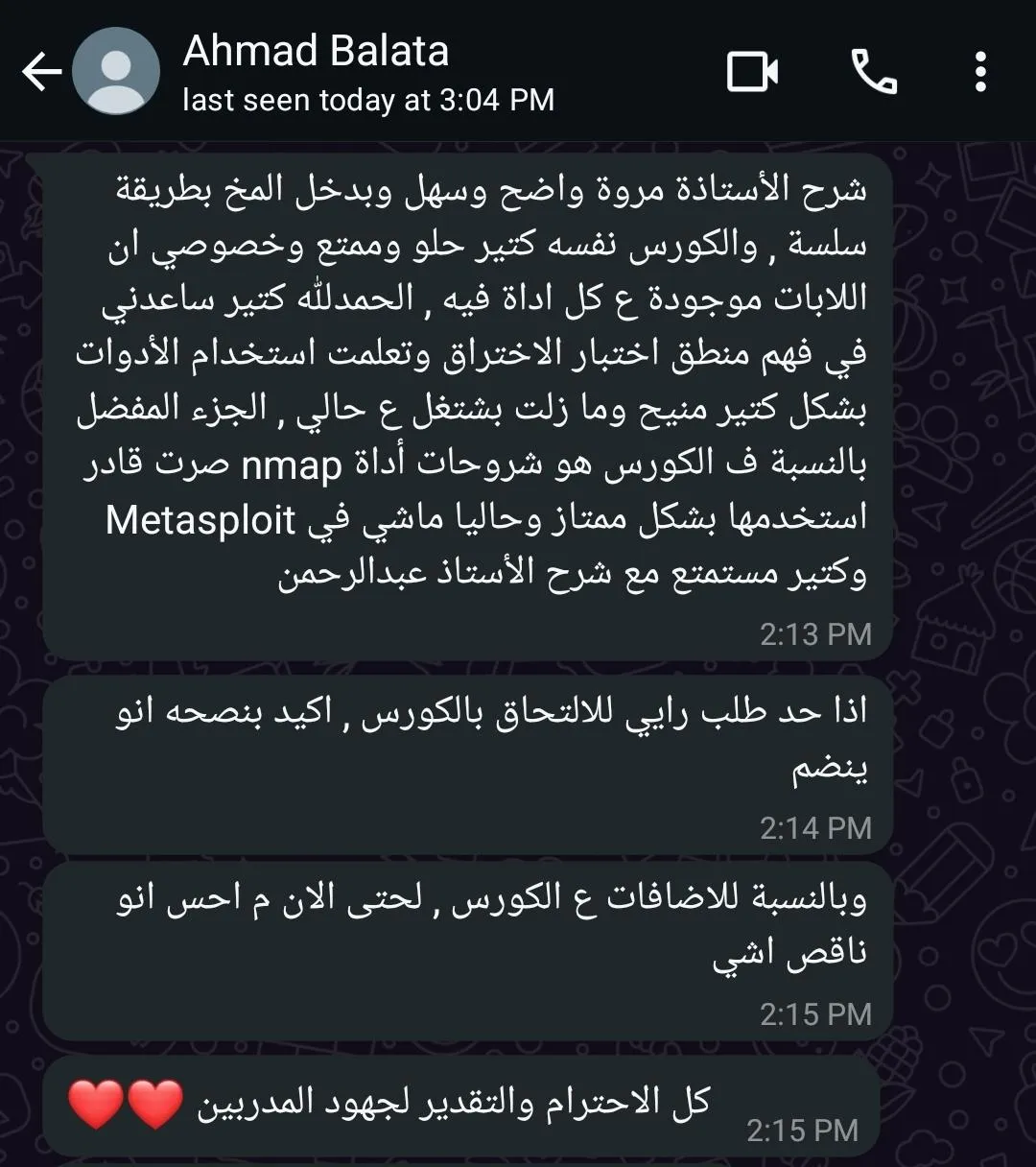

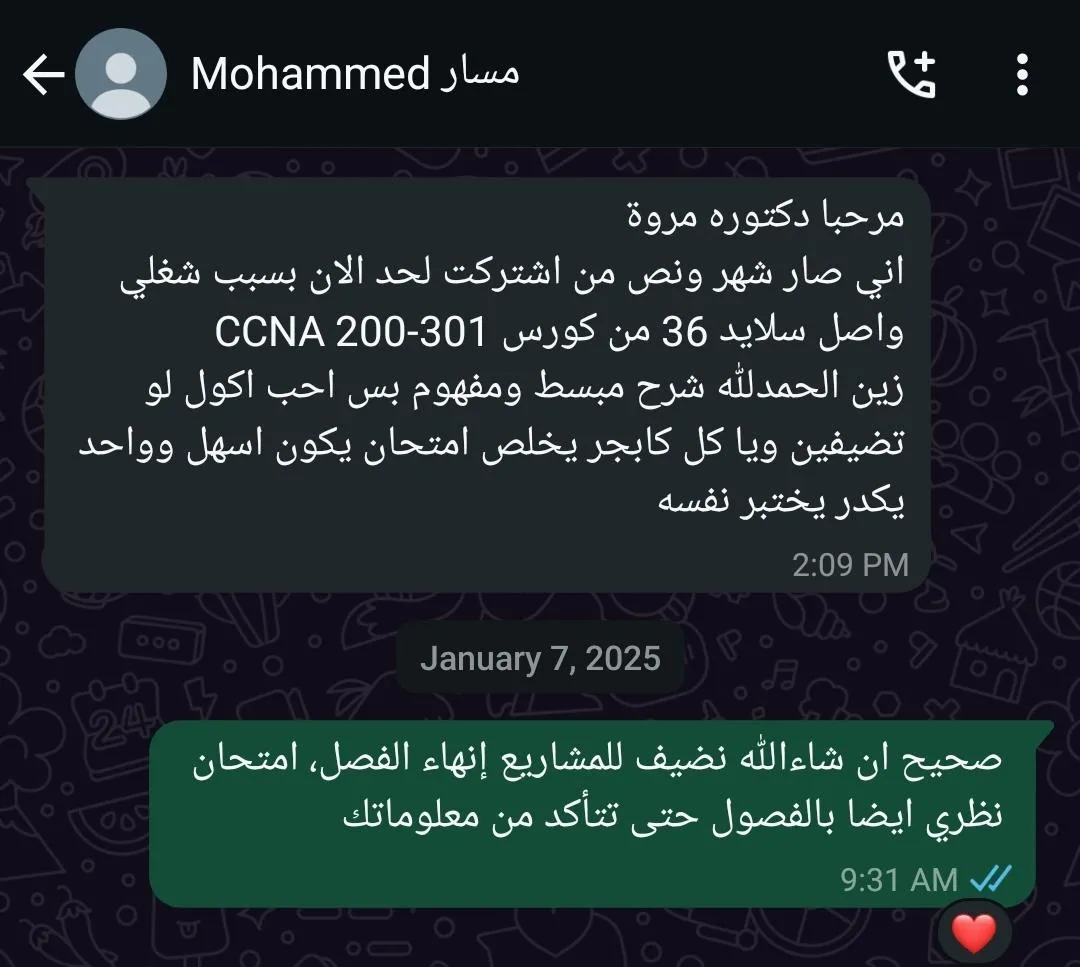

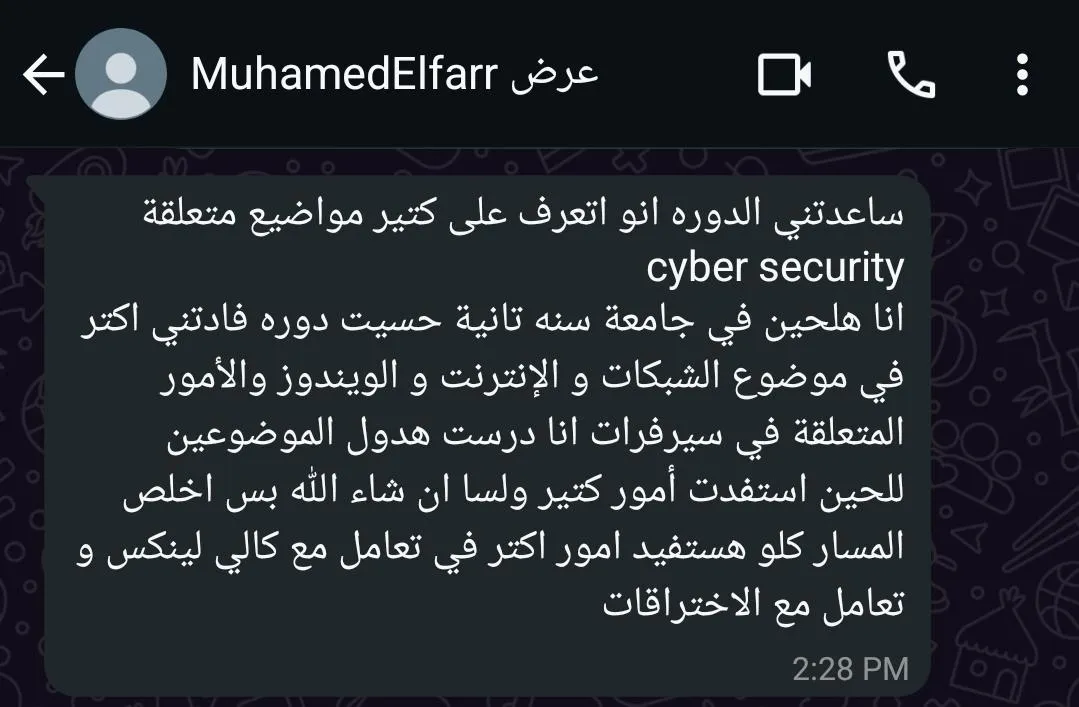

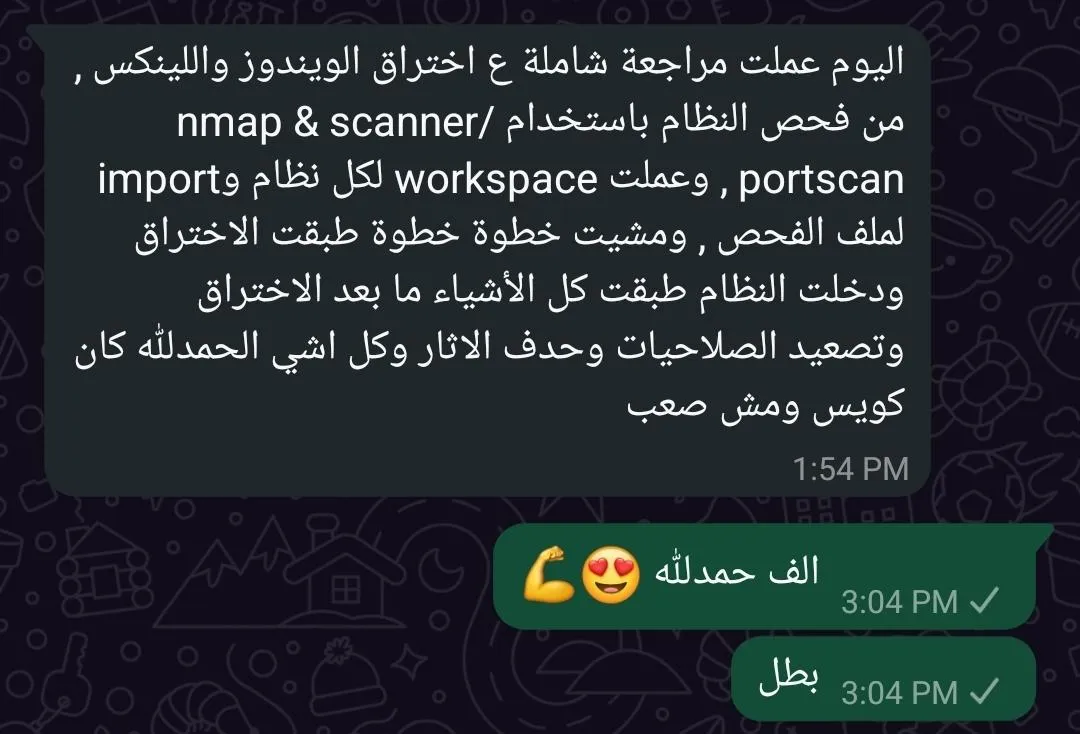

ماذا قالوا عنا ؟ آراء عملائنا ومتدربينا

الأسئلة الشائعة FAQ

1. كيف ستقدم الدورة عبر الإنترنت؟

تقديم الدورة عبر الإنترنت كفديوات مسجلة مع الرد على الاستفارات عبر الوتساب و مجتمع Cyberior

2. ماهي مدة توفر المحتوى المسجل؟

المحتوى المسجل لك مدى الحياة، مما يتيح لك إلوقت الكافي للدراسة و الدخول للامتحان الدولي

3. هل سأكون قادرًا على العمل على مشاريع واقعية خلال الدورة؟

ستتضمن الدورة أفكار مشاريع واقعية ستساعدك على تطبيق المفاهيم المتعلمة في إطار عملي. تم تصميم هذه المشاريع لتعزيز مهاراتك في برمجة ادوات اختبار الاختراق للاجهزة و الشبكات

4. هل ساحصل على شهادة عند اتمام الكورس؟

نعم، شهادة انجاز معترف بها عالميًا بعد اجتياز الامتحان الدولي من Cyberior

5. هل يمكن الدفع ببطاقات محلية أو عبر التحويل البنكي؟

نعم، نوفر خيارات دفع متعددة تشمل البطاقات البنكية (فيزا، ماستر كارد)، مدى، Apple Pay،

Usdt, PayPal, western union, Zain cash ، بالإضافة إلى التحويل البنكي عند الطلب.

نمنحك تجربة تعلم بدون مخاطرة.

ضمان استرداد 100٪

يمكنك استرجاع المبلغ كاملًا خلال 7 أيام من التسجيل إذا لم تشاهد أكثر من 25% من المحتوى.ثقتنا في جودة الكورس تتيح لك التعلم بأمان وراحة بال.

لا تكتفِ باستخدام الأدوات…

صمّم أدواتك بنفسك

اغتنم العرض الحالي بـ 99$ فقط

يشمل هذا الكورس

ستحصل في هذا الاستثمار على:

14 فيديو في أساسيات الأمن السيبراني

200$ملف يحتوى على كل معلومات الكورس

50$ملف يحتوى على الطريق الصحيح في دخول مجال الأمن السيبراتي

20$استشارة مجانية مع الدكتورة مروة

100$

مجموع القيمة الحقيقية للكورس: $380

السعر الحقيقي للكورس 13$ فقط

FOLLOW US

Copyright 2026. Cyberior. All Rights Reserved.