أساسيات اختبار الاختراق |Penetration Testing Fundamentals

اختبار الاختراق كما يُدار داخل المؤسسات وليس فقط في المختبرات.

تعلم كيف تُنفّذ مشروع اختبار اختراق متكامل من البداية حتى التقرير النهائي،

باستخدام الأدوات والمنهجيات التي يعمل بها المحترفون في فرق الـRed Team داخل الشركات.

العرض الخاص: 99 دولار فقط بدلًا من 235 دولار

📌 المقاعد محدودة – التسجيل متاح الآن

هل هذا انت؟

تفهم أساسيات الأمن السيبراني وتريد الانتقال للمستوى الاحترافي؟

تبحث عن تدريب يشرح لك كيف تُدار مشاريع الاختراق الفعلية داخل المؤسسات؟

درست أدوات مثل Nmap أو Burp Suite لكنك لا تعرف كيف تُستخدم في مشروع حقيقي؟

تريد أن تتعلّم كتابة تقارير احترافية تقدمها بثقة للمديرين والعملاء؟

إذا أجبت بـ نعم على أي من هذه الأسئلة، فهذا الكورس هو بالضبط ما تحتاجه لتصبح مختبر اختراق محترف..

لماذا هذا الكورس؟

لأنه لا يدرّسك فقط كيف تُخترق الأنظمة، بل كيف تُدار مشاريع اختبار الاختراق بالكامل.

01

كل وحدة صُممت لتقربك من بيئة العمل الحقيقية داخل شركات الأمن السيبراني.

02

تتعلّم كتابة التقارير، التواصل مع العملاء، والتفكير بمنهجية الفريق المهني.

03

ستفهم العلاقة بين الجانب التقني، الإداري، والقانوني لمشاريع الاختراق.

04

هذا الكورس يختصر لك تجربة العمل في مؤسسة حقيقية دون الحاجة إلى سنوات خبرة.

محتويات الكورس

يتكوّن الكورس من 8 وحدات متسلسلة تغطي دورة حياة مشروع اختبار اختراق مؤسسي خطوة بخطوة:

الفصل الأول: مقدمة في اختبار الاختراق المؤسسي

1- الفرق بين أنواع اختبار الاختراق

2- أنواع اختبارات الاختراق (Black Box, Grey Box, White Box)

3- هيكل فرق الأمن السيبراني داخل المؤسسات

4- دورة حياة مشروع الاختراق (Pre-Engagement → Reporting)

الفصل الثاني: التخطيط وإدارة النطاق (Scoping & Rules of Engagement)

1- كيفية إعداد نطاق مشروع (Scope of Work) واقعي

2- كتابة Rules of Engagement (RoE) وقواعد السلامة القانونية

3- الأخطاء الشائعة التي تؤدي لفشل المشروع

الفصل الثالث: جمع المعلومات (Reconnaissance & Enumeration)

1- استخدام OSINT Tools (WHOIS, Shodan, Recon-ng)

2- تحليل البنية التحتية المؤسسية لتحديد Attack Surface

3- تحديد عناوين IP، النطاقات الفرعية، والأنظمة المكشوفة

4- التوثيق الصحيح لبيانات الـRecon لتضمينها في التقرير النهائي

الفصل الرابع: المسح وتحليل الثغرات (Vulnerability Scanning & Analysis)

1- استخدام أدوات المسح (Nmap, Nessus, OpenVAS)

2- تحليل نتائج المسح وتحديد الثغرات ذات الأولوية العالية

3- تصنيف المخاطر حسب CVSS

4- إعداد خطة استغلال مؤسسية آمنة

الفصل الخامس: الاستغلال (Exploitation)

1- استخدام أدوات مثل Metasploit, Burp Suite, SQLMap

2- استغلال ثغرات تطبيقات الويب والشبكات

3- التعامل مع الجدران النارية وموانع الاختراق

4- طرق الاستغلال داخل بيئات الشركات بدون تعطيل الخدمة

الفصل السادس: ما بعد الاستغلال (Post-Exploitation & Lateral Movement)

1- كيفية توثيق النتائج بدون إحداث ضرر

2- تحليل الوصول، جمع البيانات، وتقييم التأثير الفعلي

3- حركة جانبية داخل الشبكة (Lateral Movement)

4- الحفاظ على الوصول المؤقت بطريقة آمنة وأخلاقية

الفصل السابع: التقارير وتسليم النتائج (Reporting & Presentation)

1- كتابة Executive Summary لمديري المؤسسة

2- إعداد Technical Findings Report بأسلوب احترافي

3- وضع خطة Remediation Plan قابلة للتنفيذ

4- تقديم النتائج في اجتماع مع العملاء أو المدراء

الفصل الثامن: كيف تُنفذ المؤسسات مشاريع الاختراق فعليًا

1- هيكلة فرق العمل داخل المؤسسات

2- منهجيات معتمدة (PTES, OWASP, OSSTMM)

3- كيف يتم توزيع المهام والأدوار (Pen Tester, Team Lead, Reviewer)

4- مراحل تسليم المشاريع ومراجعتها من جانب العملاء

كل هذا المحتوى مقدم مع خلاصة خبرة سنوات من العمل في المجال للحصول عليها ما عليك إلا الاشتراك الآن

محتويات الكورس

الفصل الأول: مقدمة لاختبار اختراق تطبيقات الويب

1. أمان تطبيقات الويب

2. بنية تطبيقات الويب ومكوناتها

الفصل الثاني: Web Fingerprinting and Enumeration

Web Enumeration & Information Gathering .1

Web Fingerprinting .2

Web Server Scanning .3

4. File & Directory Enumeration

Proxey Server .5

Burp Suite & OWASP ZAP .6

الفصل الثالث: هجمات XSS

1. Introduction to XSS Vulnerability

Reflected XSS .2

Stored XSS .3

DOM-Based XSS .4

الفصل الخامس: الهجمات الشائعة

What’s SQL Injection Vulnerability .1

2. In-Band SQL Injection

3. Blind SQL Injection

4. NoSQL Injection

5. HTTP Attack

6. Broken Authentication

7. CSRF

8. SSRF

9. Command Injection

10. PHP Injection

Security Misconfiguration .11

File Upload .12

Directory Traversal .13

Local File Inclusion .14

15. Remote File Inclusion

الفصل السابع: Encoding, Filtering & Evasion

1. Encoding

2. Filtering

3. Evasion

الفصل الرابع : SQL Injection

1. What’s SQL Injection Vulnerability

In-Band SQL Injection .2

Blind SQL Injection .3

NoSQL Injection .4

الفصل السادس: CMS Security Testing

WordPress .1

wpscan .2

الفصل الثامن: تطبيقات مختبرات إضافية

PortSwigger Labs .1

كل هذا المحتوى مقدم مع خلاصة خبرة سنوات من العمل في المجال للحصول عليها ما عليك إلا الاشتراك الآن

لمن هذا الكورس؟

هذا الكورس مناسب لكل من يريد الانطلاق بثقة نحو مهنة المستقبل:

المهتمين بدخول عالم اختبار الاختراق بشكل احترافي

المهندسين العاملين في أقسام الأمن أو الشبكات داخل المؤسسات

طلاب وخريجي تخصصات الأمن السيبراني الراغبين بفهم الجانب التطبيقي الواقعي

من يريد الانتقال من تعلم استخدام الادوات إلى تجربة المشاريع الحقيقية

هل هذا أنت؟ إذن هذا الكورس هو فرصتك!

أين يمكنك العمل بعد الكورس؟

هذا الكورس هو البداية الفعلية لمهنتك في عالم الأمن السيبراني،

ويمكنك بعده التوجه إلى وظائف مثل:

مختبر اختراق – Penetration Tester

محلل أمني – Security Analyst

اختصاصي اختبار تطبيقات الويب – Web Application Security Tester

عضو في فريق

الـRed Team

مستشار أمني للمؤسسات – Security Consultant

هل تريد ان تشغل احدى هذه المناصب؟

بنهاية هذا الكورس، ستكون قادرًا على:

تنفيذ مشروع اختبار اختراق متكامل من البداية إلى التسليم

تحليل نتائج المسح وتحديد أولويات الإصلاح

كتابة تقارير احترافية لفرق الـIT والإدارة العليا

فهم الجوانب القانونية والتنظيمية لاختبارات الاختراق

تعرف على المدرب

من هي د. مروة عبدالكريم؟

مختبرة اختراق و أستاذة جامعية في الأمن السيبراني | PhD in Cyber Security | مؤسسة منصة Cyberior

خبيرة في مجال الشبكات والأمن السيبراني، وتتمتع بخبرة واسعة تمتد لسنوات عديدة. حصلت على شهادات مهنية من شركات عالمية مثل CEH و CCNA ، مما يعزز من مكانتها كخبيرة في المجال تعمل على توطين خبرتها في اختبار الاختراق على الذكاء الاصطناعي AI ، البرمجة و تقنيات السحابة Cloud technology

حصلت على درجة الماجستير في الأمن السيبراني من جامعة بهجة شهير التركية، و تقوم الان بأداء دكتوراه في الامن السيبراني في جامعة برشلونة المستقلة في اسبانيا.

عملت مروة على مشاريع اختراق أخلاقي متعددة، مما يجعلها مخولة لإدارة وتنفيذ مشاريع اختبار الاختراق بأعلى مستويات الاحترافية. أكملت مسيرتها بعملها كأستاذة جامعية لمجال الامن السيبراني انضم إلينا واستفد من خبراتها الواسعة في بداية رحلتك التعليمية، حيث ستقودك مروة بخبرتها العميقة وشغفها للتعليم نحو تحقيق إنجازاتك.

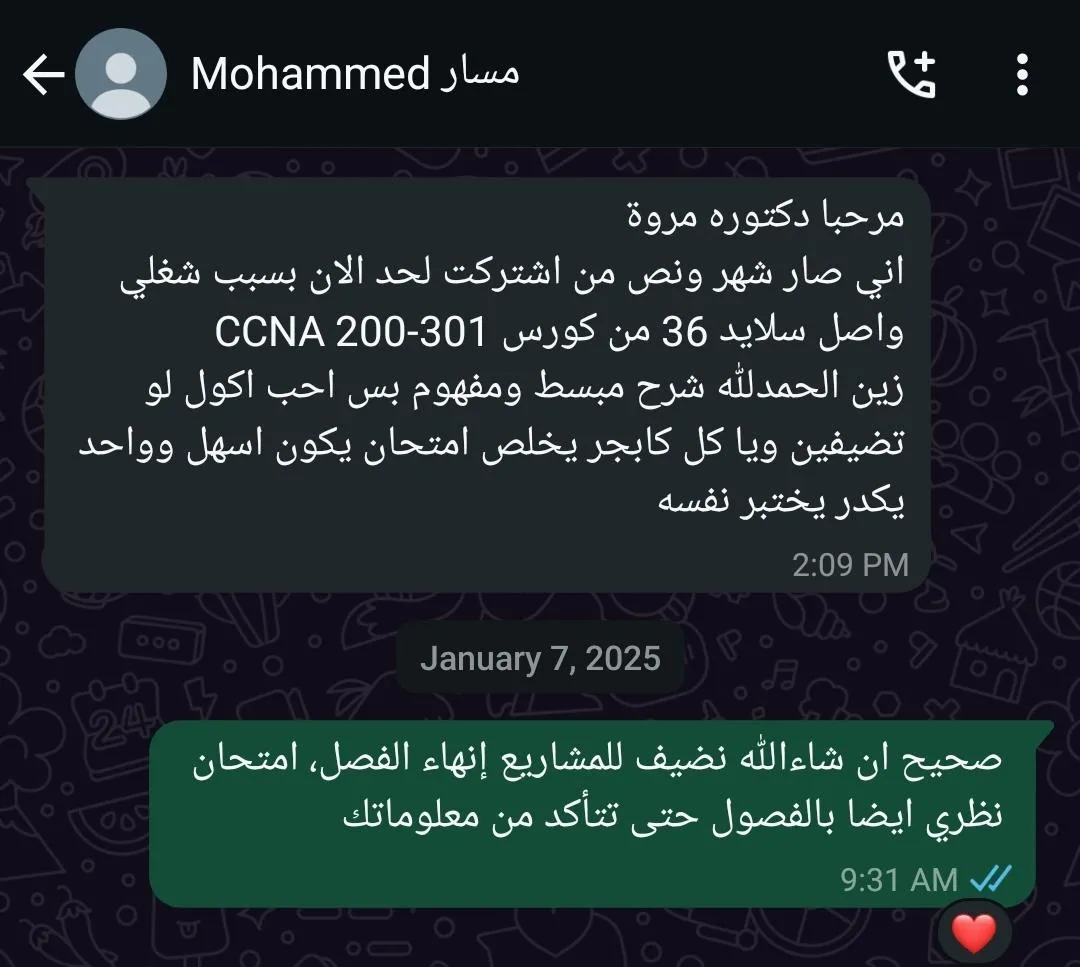

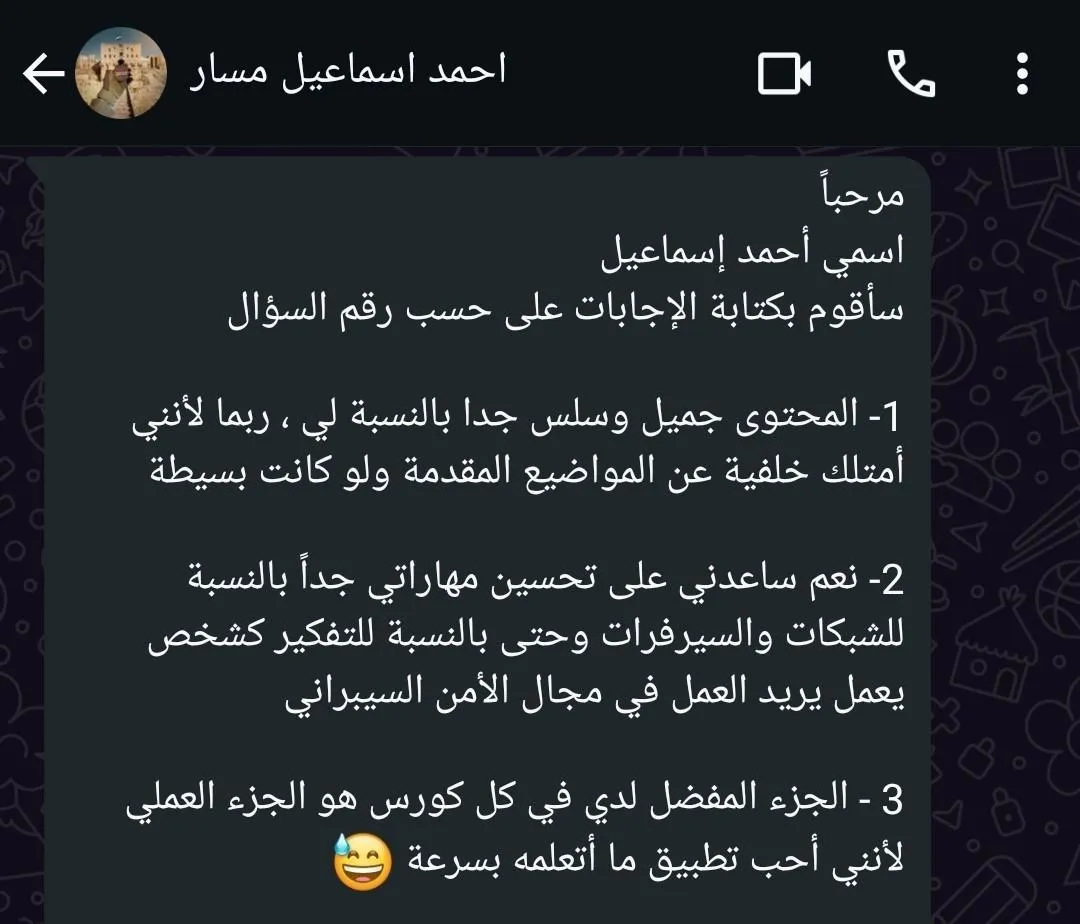

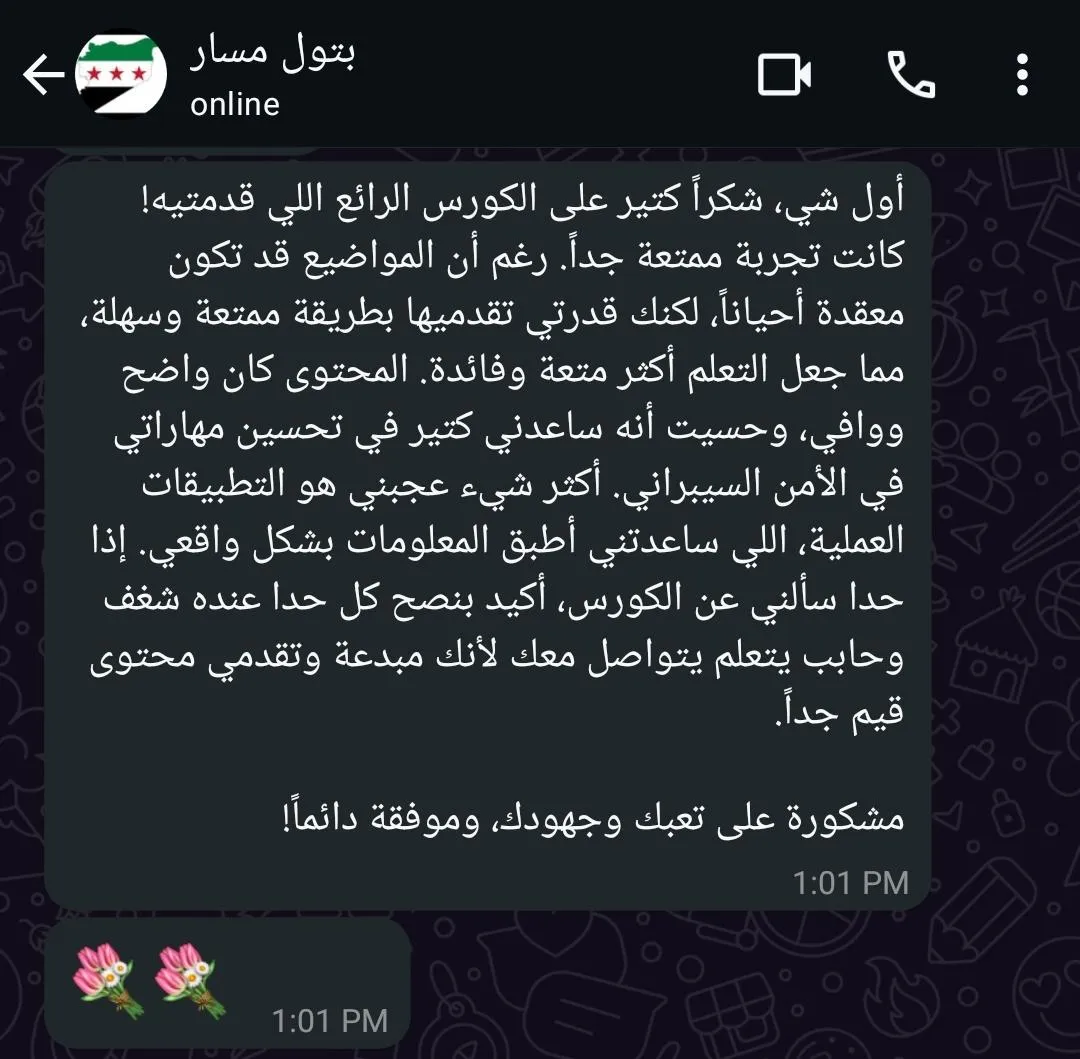

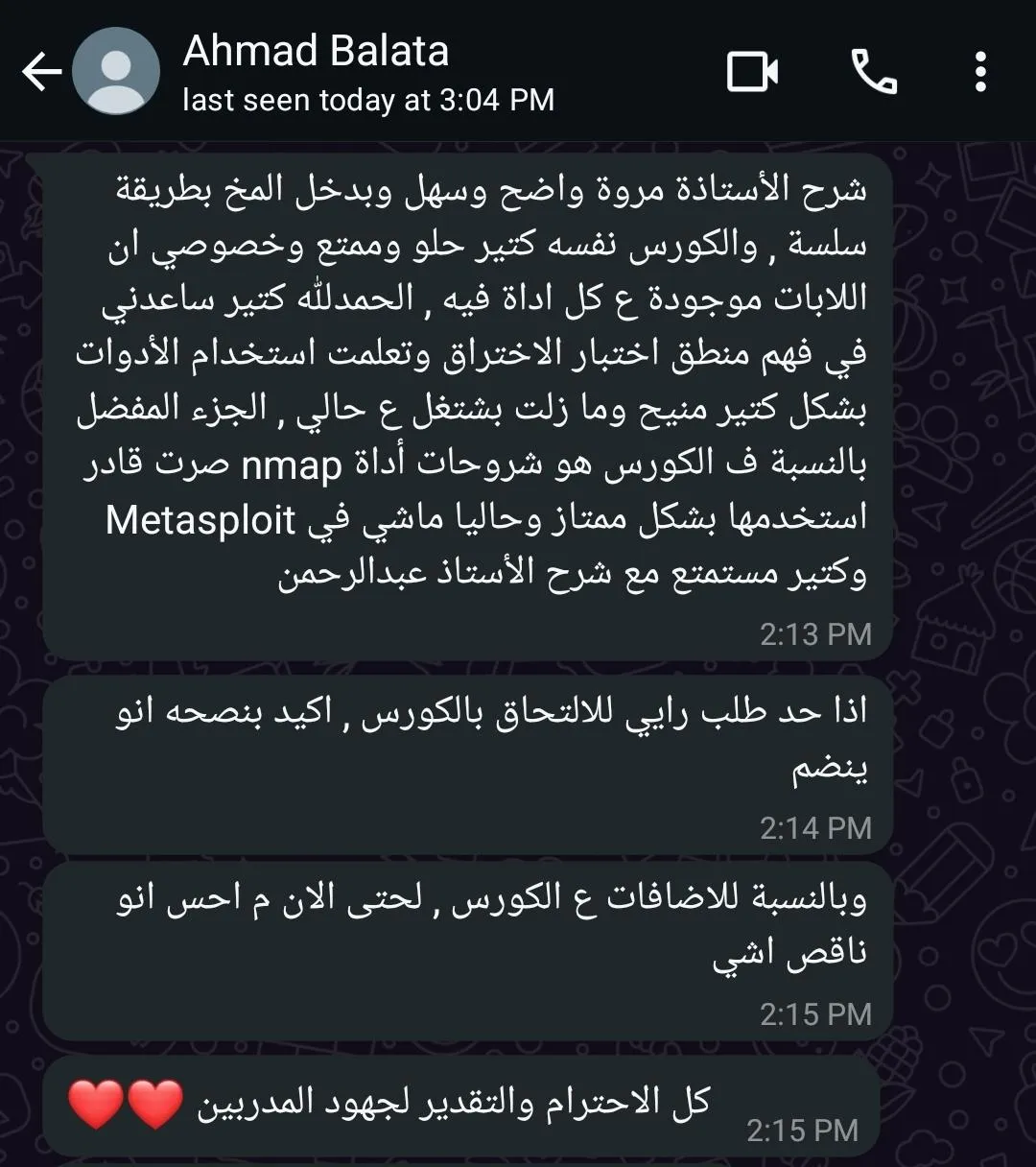

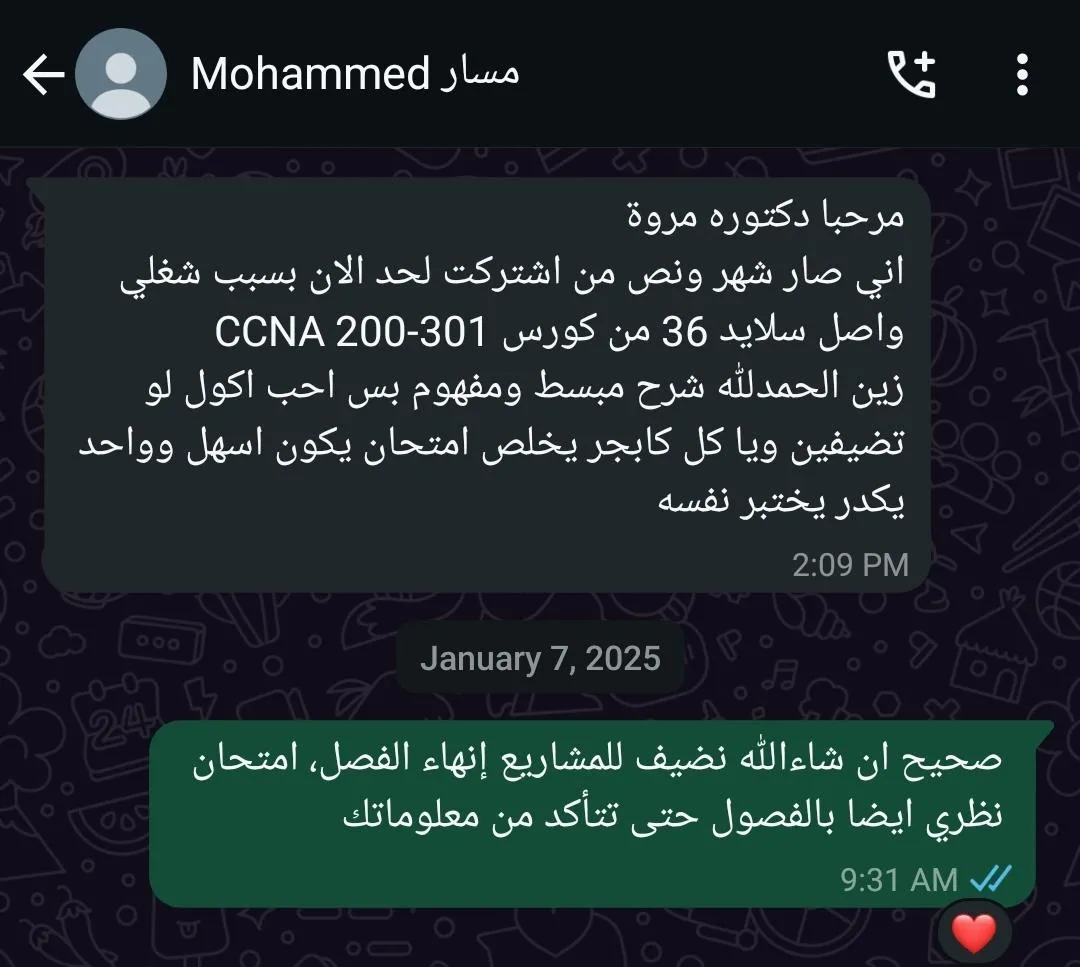

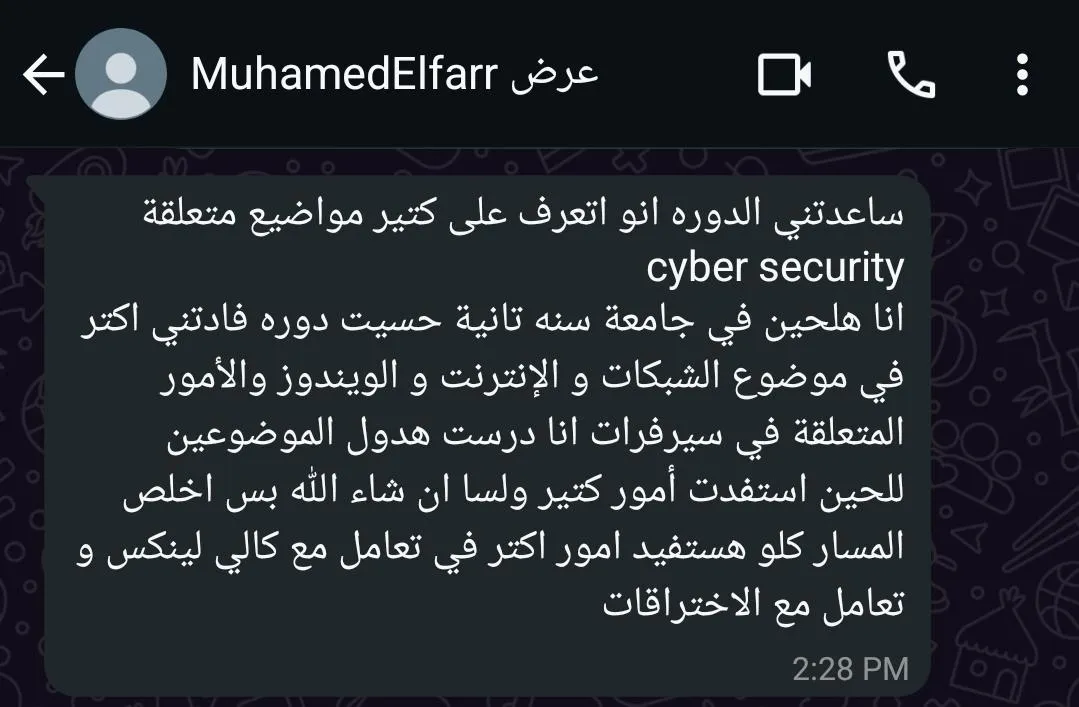

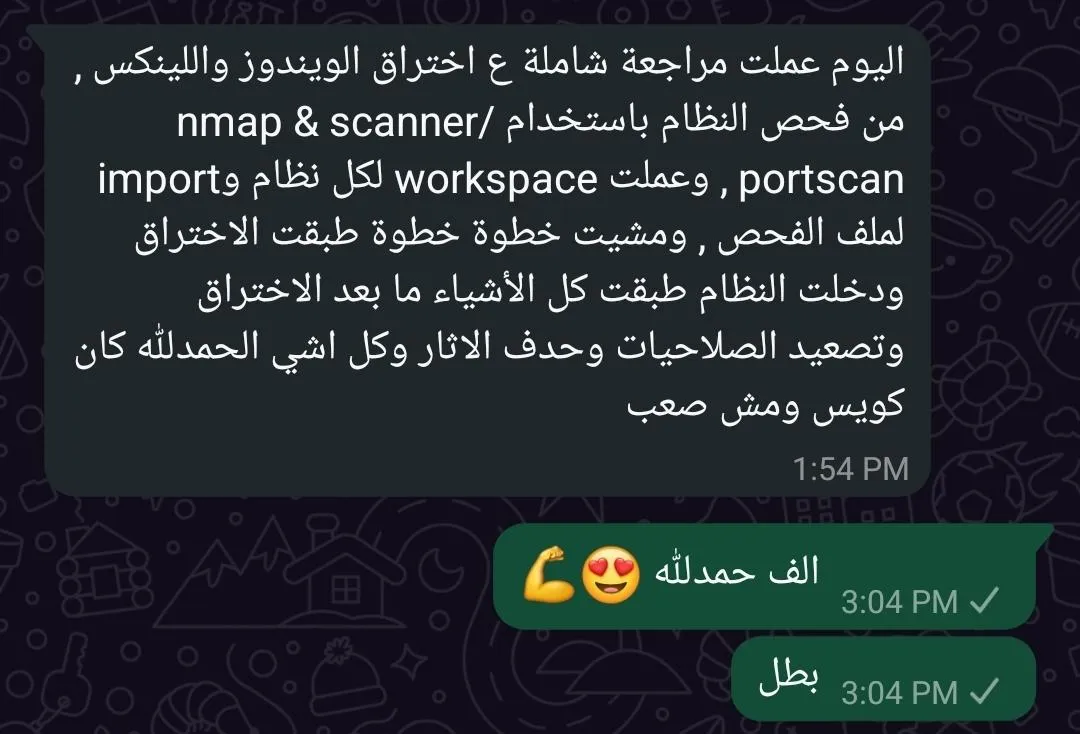

ماذا قالوا عنا ؟ آراء عملائنا ومتدربينا

الأسئلة الشائعة FAQ

1. هل يشترط الكورس أي معلومات سابقة؟

الكورس مصمم من الصفر، لذا لا يُشترط أن يكون لديك خبرة سابقة في الأمن السيبراني

2. ما هي الأدوات أو المعدات التي سأحتاجها أثناء الكورس؟

ستحتاج فقط إلى جهاز حاسوب واتصال بالإنترنت، حيث يتم توفير كافة المواد التعليمية والأدوات التي تحتاجها

3. هل سأحصل على شهادة عند إكمال الكورس؟

نعم — بعد إكمال الكورس بنجاح ستحصل على شهادة إتمام من منصة Cyberior

4. ماذا يحدث إذا واجهت مشاكل تقنية أو احتجت مساعدة أثناء التعلم؟

يمكنك الحصول على دعم فني مباشر عبر واتساب لجميع المشتركين في الكورس، بحيث يمكنك رفع أي مشكلة أو استفسار وسيتم مساعدتك.

5. هل يمكن الدفع ببطاقات محلية أو عبر التحويل البنكي؟

نعم، نوفر خيارات دفع متعددة تشمل البطاقات البنكية (فيزا، ماستر كارد)، مدى، Apple Pay،

Usdt, PayPal, western union, Zain cash ، بالإضافة إلى التحويل البنكي عند الطلب.

يشمل هذا الكورس

ستحصل في هذا الاستثمار على:

14 فيديو في أساسيات الأمن السيبراني

200$ملف يحتوى على كل معلومات الكورس

50$ملف يحتوى على الطريق الصحيح في دخول مجال الأمن السيبراتي

20$استشارة مجانية مع الدكتورة مروة

100$

مجموع القيمة الحقيقية للكورس: $380

السعر الحقيقي للكورس 13$ فقط

نمنحك تجربة تعلم بدون مخاطرة.

ضمان استرداد 100٪

يمكنك استرجاع المبلغ كاملًا خلال 7 أيام من التسجيل إذا لم تشاهد أكثر من 25% من المحتوى.ثقتنا في جودة الكورس تتيح لك التعلم بأمان وراحة بال.

سجّل الآن وابدأ تطبيق مهاراتك

في بيئة تحاكي العمل الحقيقي.

ابدأ رحلتك لتصبح مختبر اختراق محترف يفهم التقنية والإدارة.

تعلم كيف تُدار المشاريع، تُكتب التقارير، وتُقدّم النتائج بثقة.

FOLLOW US

Copyright 2026. Cyberior. All Rights Reserved.