كورس شبكات الكمبيوتر | (CCNA 200-301)

احترف الشبكات واحصل على شهادة CCNA 200-301 خلال 30 يوم فقط

مختبرات عملية + سيناريوهات من الواقع تؤهلك لامتحان CCNA وتفتح لك أبواب وظائف عالمية في مجال الشبكات.

العرض الخاص: 169 دولار فقط بدلًا من 235 دولار

📌 المقاعد محدودة – التسجيل متاح الآن

تتساءل عن طريقة الشرح لكورس CCNA؟

شاهد الفيديو التعريفي بالأسفل لتتعرف على أسلوبنا التطبيقي الذي يجمع بين المحتوى العملي + اللابات + خبرة سنوات في مجال الشبكات.

الفيديو المعروض هو واحد من 22 لاب تطبيقي بالإضافة إلى 22 تدريب عملي و 4 مشاريع ضخمة للتدرب عليها، لتضمن أفضل النتائج واستعداد كامل لامتحان CCNA 200-301.

اضغط بالأسفل وشاهد أولاً!

لماذا هذا التدريب خيارك الأذكى؟

01

ارتقِ بدخلك مع شهادة CCNA ورواتب تبدأ من 1000$ شهريًا.

02

تدريب عملي على البنية التحتية للشبكات وحل المشكلات الواقعية.

03

شهادة عالمية تبهر أصحاب العمل وتفتح لك أبواب فرص جديدة.

04

ميز نفسك عن المنافسين بمهارات تحليل، تفكير نقدي، وحلول عملية.

05

دخول مجال الشبكات المتنامي عالميًا وضمان مستقبل وظيفي مستقر.

06

تعزيز مسارك المهني بأدوار مثل مهندس شبكات، مدير شبكات، محلل شبكات وغيرها.

هذا هو أفضل كورس للانطلاق بثقة في عالم الشبكات والحصول على شهادة CCNA المعتمدة عالميًا.

محتويات الكورس

الفصل الأول: أساسيات الشبكة

1. أجزاء و مكونات الشبكة

2. أجهزة الراوتر

3. أجهزة السوتج Layer 2 and Layer 3

4. جدران الحماية Firewall و IPS

5. نقاط الوصول Access Points

6. أجهزة التحكم في نقط الوصول (Cisco DNA Center and WLC)

7. السيرفرات Servers

8. وصف خصائص أبنية الشبكة

9. أنواع كابلات الشبكة

10. الألياف ألضوئية والاسلاك النحاسية

11. الوسائط المشتركة من Ethernet ومن نقطة إلى نقطة

12. مفاهيم PoE

13. تحديد مشكلات الواجهة والكابلات (الاصطدامات ، الأخطاء ، عدم التوافق المزدوج ، و / أو السرعة)

14. مقارنة بين TCP و UDP

15. التحقق من عنونة IPv4 والشبكة الفرعية

16. وصف الحاجة إلى عنونة IPv4 الخاصة

17. اعداد والتحقق من عناوين IPv6

18. أنواع عناوين IPv6

19. التعرف على أنظمة التشغيل Windows, Linux and MacOS

20. وصف المبادئ اللاسلكية

21. قنوات Wi-Fi غير متجاورة

22. التشفير

23. شرح أساسيات المحاكاة الافتراضية (الأجهزة الافتراضية)

الفصل الثاني: الوصول إلى الشبكة

1. شبكات الـ VLAN

2. بروتوكول 802.1Q

3. اعداد وتحقق من بروتوكولات اكتشاف الطبقة الثانية بروتوكول اكتشاف Cisco و(LLDP)

4. اعداد وتحقق (الطبقة 2 / الطبقة 3) EtherChannel (LACP)

5. وصف الحاجة والعمليات الأساسية لـ Rapid PVST + Spanning Tree Protocol وتحديد العمليات الأساسية

6. Root Port, Root Bridge

7. حالات المنفذ (Forwarding / Blocking)

8. فوائد PortFast

9. قارن بين أبنية Cisco اللاسلكية وأنماط AP

10. وصف اتصالات البنية التحتية المادية لمكونات شبكة WLAN منافذ AP و WLC ومنافذ الوصول

11. وصف اتصالات الوصول إلى إدارة AP و WLC Telnet و SSH و HTTP و HTTPS ووحدة التحكم

12. مكونات الوصول إلى الشبكة المحلية اللاسلكية لاتصال العميل باستخدام واجهة المستخدم الرسومية فقط مثل إنشاء شبكةWLAN، وإعدادات الأمان وملفات تعريف جودة الخدمة وإعدادات شبكة WLAN المتقدمة

الفصل الثالث: اتصال IP

1. تفسير مكونات جدول Routing Table

2. قم باعداد والتحقق من Static Routing لـ IPv4 و IPv6

3.Floating Route ل IPv4 و IPv6

4. Defualt Route

5. اعداد والتحقق من منطقة واحدة OSPFv2

- الشبكات المجاورة

- نقطة إلى نقطة

- اختيار (DR / BDR)

- Router ID

- وصف الغرض من بروتوكول OSPFv2

الفصل الخامس: أساسيات الأمان والحماية

1. تعريف مفاهيم الأمان الرئيسية (التهديدات، نقاط الضعف، يستغل ، وتقنيات التخفيف)

2. اساسيات الامان (وعي المستخدم، والتدريب، والتحكم في الوصول المادي)

3. اعداد التحكم في الوصول إلى الجهاز باستخدام كلمات المرور المحلية

4. وصف عناصر سياسات كلمة مرور الأمان، مثل الإدارة والتعقيد وبدائل كلمة المرور (المصادقة متعددة العوامل والشهادات والقياسات الحيوية)

5. وصف الوصول عن بُعد وشبكات VPN

6. اعداد والتحقق من قوائم التحكم في الوصول

7. اعداد ميزات أمان الطبقة الثانية (التطفل DHCP ، والتفتيش الديناميكي ARP ، وأمن المنفذ)

8. التفريق بين المصادقة والترخيص والمفاهيم المحاسبية

9. وصف بروتوكولات الأمان اللاسلكي (WPA و WPA2 و WPA3)

10. اعداد شبكة WLAN باستخدام WPA2 PSK باستخدام واجهة المستخدم الرسومية

الفصل الرابع: خدمات ال IP

1. شرح و تطبيق تقنية ال NAT

2. شرح و تطبيق NTP على السيرفر و المستخدم

3. شرح دور DHCP و DNS داخل الشبكة

4. شرح وظيفة SNMP في عمليات الشبكة

5. وصف استخدام ميزات syslog بما في ذلك المرافق والمستويات

6. شرح و تطبيق DHCP والتحقق منه

7. جودة الخدمة مثل التصنيف والعلامة والصفوف والازدحام والشرطة والتشكيل

8. اعداد أجهزة الشبكة للوصول عن بعد باستخدام SSH

9. وصف قدرات ووظيفة TFTP / FTP في الشبكة

الفصل السادس: التشغيل الآلي والبرمجة

1. اشرح كيف يؤثر التشغيل الآلي على إدارة الشبكة

2. مقارنة الشبكات التقليدية مع الشبكات القائمة على التحكم

3. وصف البنى القائمة على التحكم والمعروفة بالبرمجيات (التراكب ، الطبقة السفلية)

4. المستوى التحكمي (Control Plane)

5. المستوى البياناتي (Data Plane)

6. واجهات برمجة الشمال (Northbound APIs)

7. واجهات برمجة الجنوب (Southbound APIs)

8. إدارة الأجهزة

9. تعلم مقارنة إدارة الأجهزة التقليدية في الحرم الجامعي مع مركز Cisco DNA.

10. واجهات برمجة التطبيقات قائمة على نمط REST (REST-based APIs)

11. شرح خصائص واجهات برمجة التطبيقات قائمة على نمط REST.

CRUD .12 (الإنشاء والقراءة والتحديث والحذف)

13. أفعال http

14. ترميز البيانات

15. إدارة الاعداد

16. التعرف على إمكانيات آليات إدارة الكونفكريشن.

Puppet .17

18. Chef

Ansible.19

JSON .20. (تنسيق النصوص الجافا سكريبت)

21. تفسر البيانات المُشفرة بتنسيق JSON.

كل هذا المحتوى مقدم مع خلاصة خبرة سنوات من العمل في المجال للحصول عليها ما عليك إلا الاشتراك الآن

محتويات الكورس

الفصل الأول: مقدمة لاختبار اختراق تطبيقات الويب

1. أمان تطبيقات الويب

2. بنية تطبيقات الويب ومكوناتها

الفصل الثاني: Web Fingerprinting and Enumeration

Web Enumeration & Information Gathering .1

Web Fingerprinting .2

Web Server Scanning .3

4. File & Directory Enumeration

Proxey Server .5

Burp Suite & OWASP ZAP .6

الفصل الثالث: هجمات XSS

1. Introduction to XSS Vulnerability

Reflected XSS .2

Stored XSS .3

DOM-Based XSS .4

الفصل الخامس: الهجمات الشائعة

What’s SQL Injection Vulnerability .1

2. In-Band SQL Injection

3. Blind SQL Injection

4. NoSQL Injection

5. HTTP Attack

6. Broken Authentication

7. CSRF

8. SSRF

9. Command Injection

10. PHP Injection

Security Misconfiguration .11

File Upload .12

Directory Traversal .13

Local File Inclusion .14

15. Remote File Inclusion

الفصل السابع: Encoding, Filtering & Evasion

1. Encoding

2. Filtering

3. Evasion

الفصل الرابع : SQL Injection

1. What’s SQL Injection Vulnerability

In-Band SQL Injection .2

Blind SQL Injection .3

NoSQL Injection .4

الفصل السادس: CMS Security Testing

WordPress .1

wpscan .2

الفصل الثامن: تطبيقات مختبرات إضافية

PortSwigger Labs .1

كل هذا المحتوى مقدم مع خلاصة خبرة سنوات من العمل في المجال للحصول عليها ما عليك إلا الاشتراك الآن

لمن هذا الكورس؟

هذا الكورس ليس للجميع… بل صُمم خصيصًا لهؤلاء

طلاب التقنية والهندسة:

تميّز مبكرًا بمهارة مطلوبة عالميًا.

موظفو الـ IT:

ارتقِ من الروتين لمسار مربح في الشبكات.

الشغوفون بالأمن السيبراني: مدخلك العملي لعالم الشبكات.

الطامحون لوظائف عالمية: شهادة CCNA تفتح لك أبواب الشركات الكبرى.

هل هذا أنت؟ إذن هذا الكورس هو فرصتك!

تعرف على المدرب

من هي د. مروة عبدالكريم؟

مختبرة اختراق و أستاذة جامعية في الأمن السيبراني | PhD in Cyber Security | مؤسسة منصة Cyberior

خبيرة في مجال الشبكات والأمن السيبراني، وتتمتع بخبرة واسعة تمتد لسنوات عديدة. حصلت على شهادات مهنية من شركات عالمية مثل CEH و CCNA ، مما يعزز من مكانتها كخبيرة في المجال تعمل على توطين خبرتها في اختبار الاختراق على الذكاء الاصطناعي AI ، البرمجة و تقنيات السحابة Cloud technology

حصلت على درجة الماجستير في الأمن السيبراني من جامعة بهجة شهير التركية، و تقوم الان بأداء دكتوراه في الامن السيبراني في جامعة برشلونة المستقلة في اسبانيا.

عملت مروة على مشاريع اختراق أخلاقي متعددة، مما يجعلها مخولة لإدارة وتنفيذ مشاريع اختبار الاختراق بأعلى مستويات الاحترافية. أكملت مسيرتها بعملها كأستاذة جامعية لمجال الامن السيبراني انضم إلينا واستفد من خبراتها الواسعة في بداية رحلتك التعليمية، حيث ستقودك مروة بخبرتها العميقة وشغفها للتعليم نحو تحقيق إنجازاتك.

ماذا ستحصل عند الاشتراك؟

مواد دراسية إضافية + أسئلة امتحانات

💰 التكلفة: 26 دولار

دروس أسبوعية مباشرة + اختبارات تحضيرية.

💰 التكلفة: 19 دولار

عضوية مجتمع Cyberior الحصري

💰 التكلفة: 49 دولار

وصول كامل 365 يومًا لكل المواد.

💰 التكلفة: 13 دولار

إرشاد مهني لإعداد CV والمقابلات.

💰 التكلفة: 9 دولار

جلسات استشارية شهرية لمدة عام كامل (12 جلسة).

العرض الكلي: 169$ فقط بدلًا من 235$

مستقبلك بعد الدورة:

توثق خبرتك بشهادة CCNA معترف بها عالميًا.

تبني مهاراتك العملية يجعلك مرشحًا مرغوبًا.

فرص وظيفية في: مهندس شبكات، مدير شبكات، محلل شبكات، مختص حماية الشبكات.

أين يمكنك العمل بعد الكورس؟

بمهارات اختبار الاختراق، ستصبح مطلوبًا في:

Penetration Tester

مدير شبكات Network Admin

محلل شبكات Network Analyst

تقني شبكات Network Technician

Security Researcher

هل تريد ان تشغل احدى هذه المناصب؟

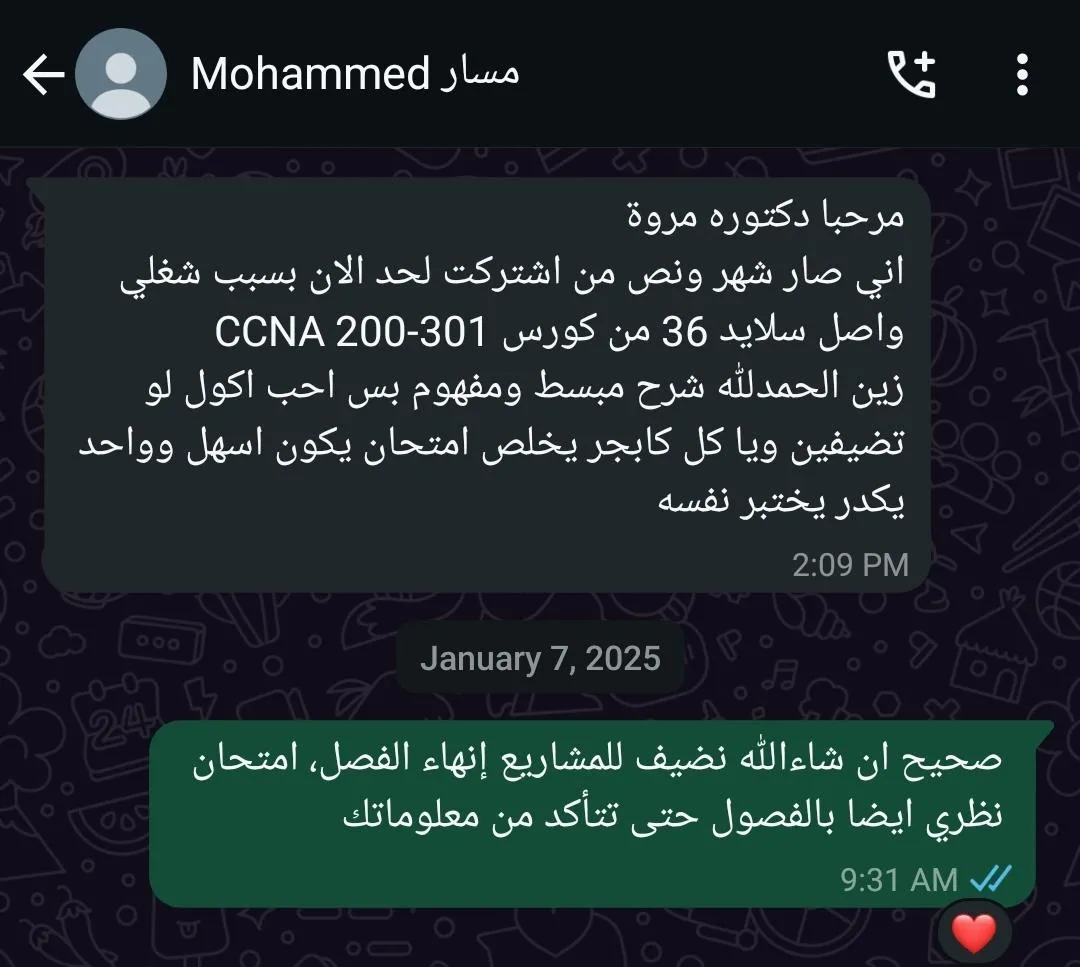

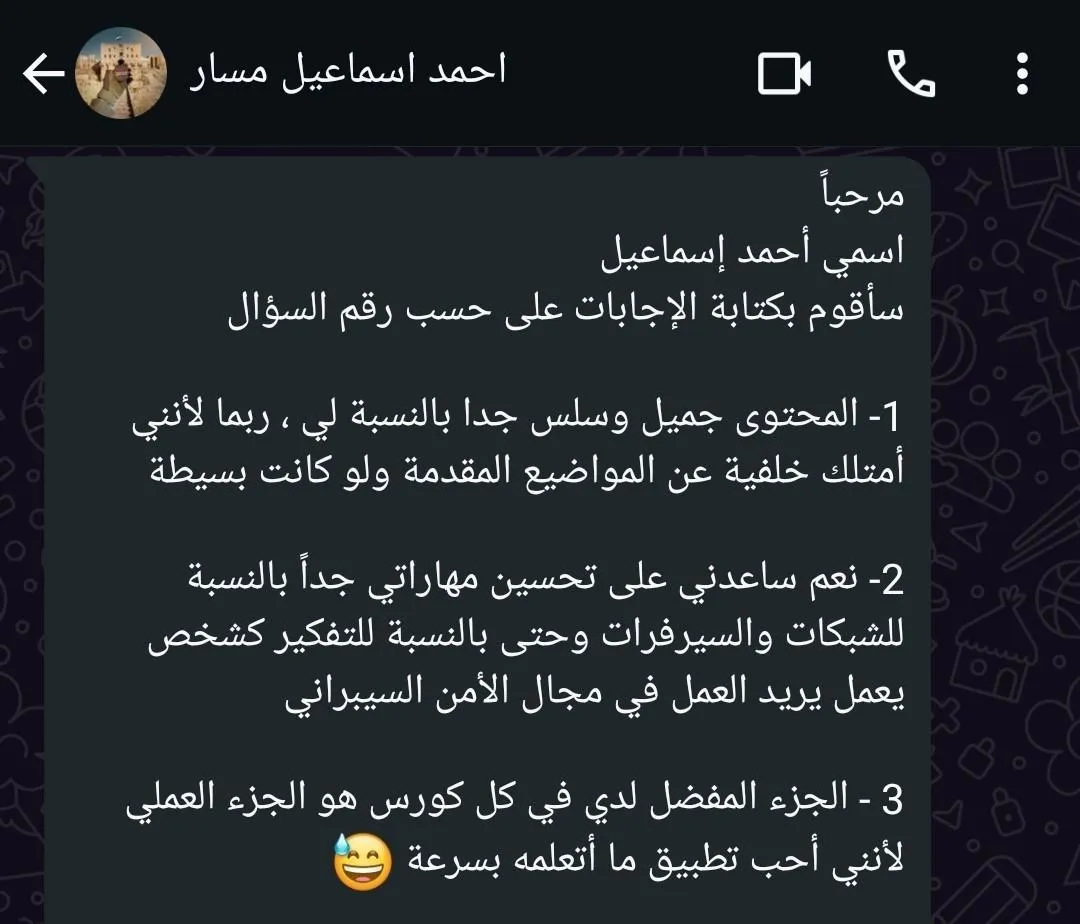

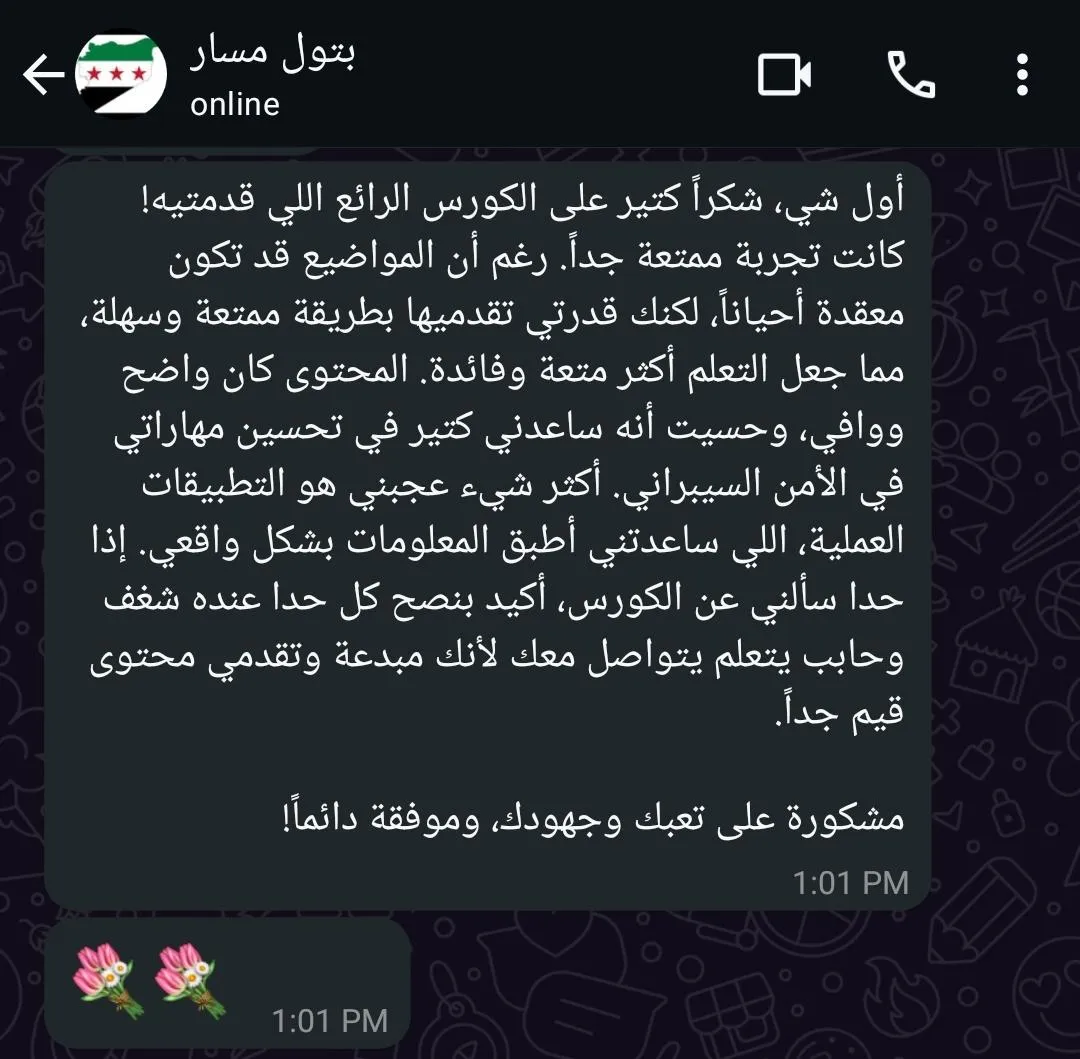

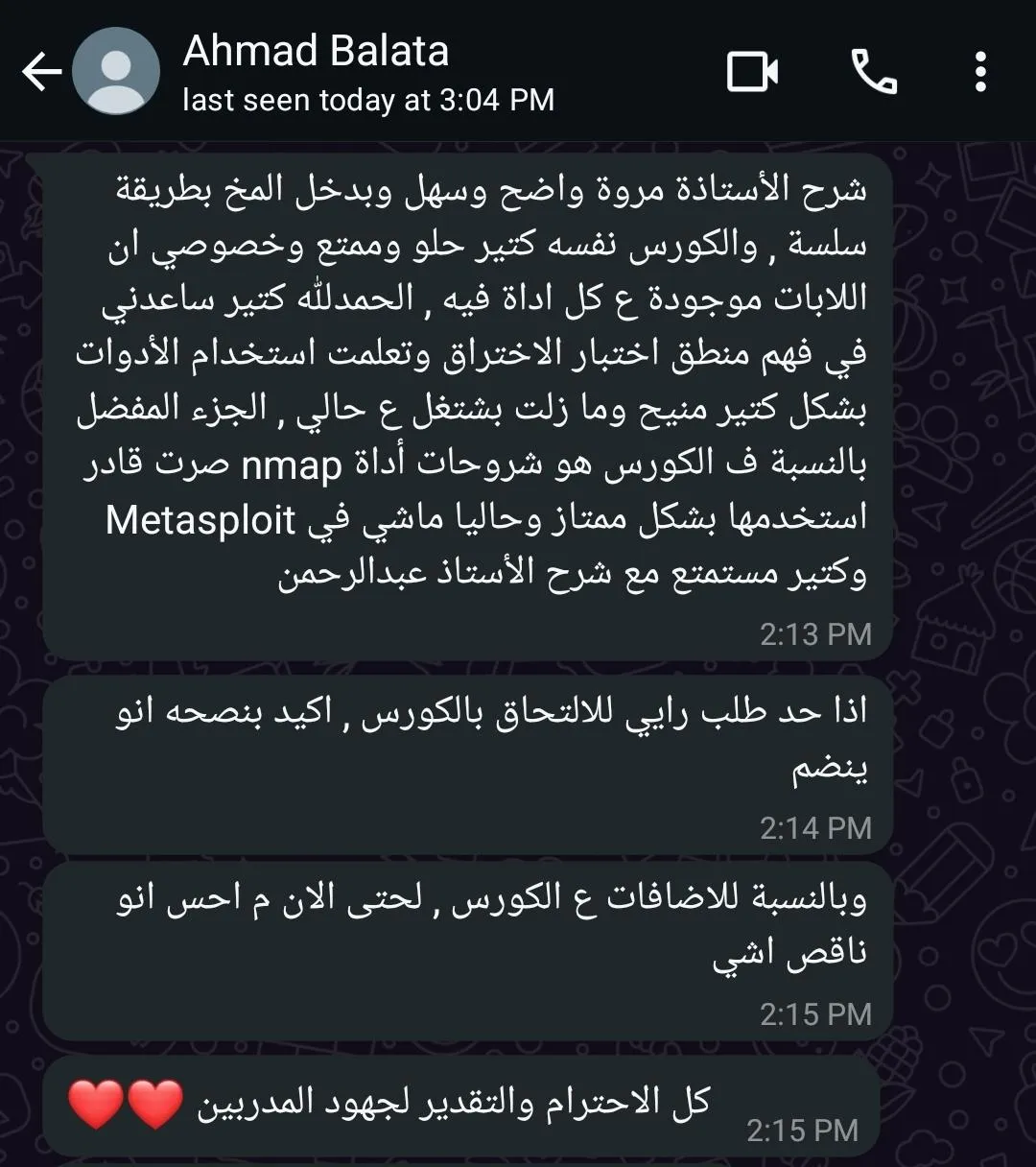

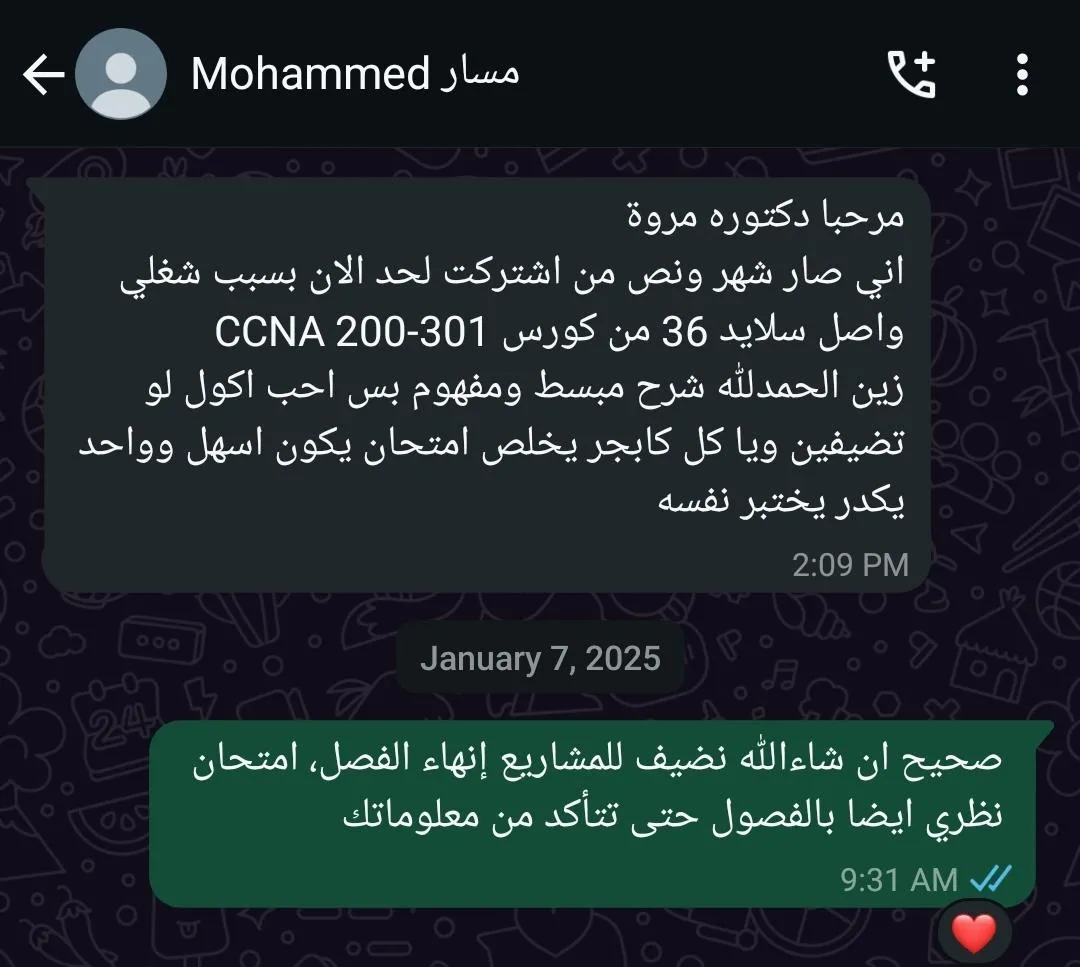

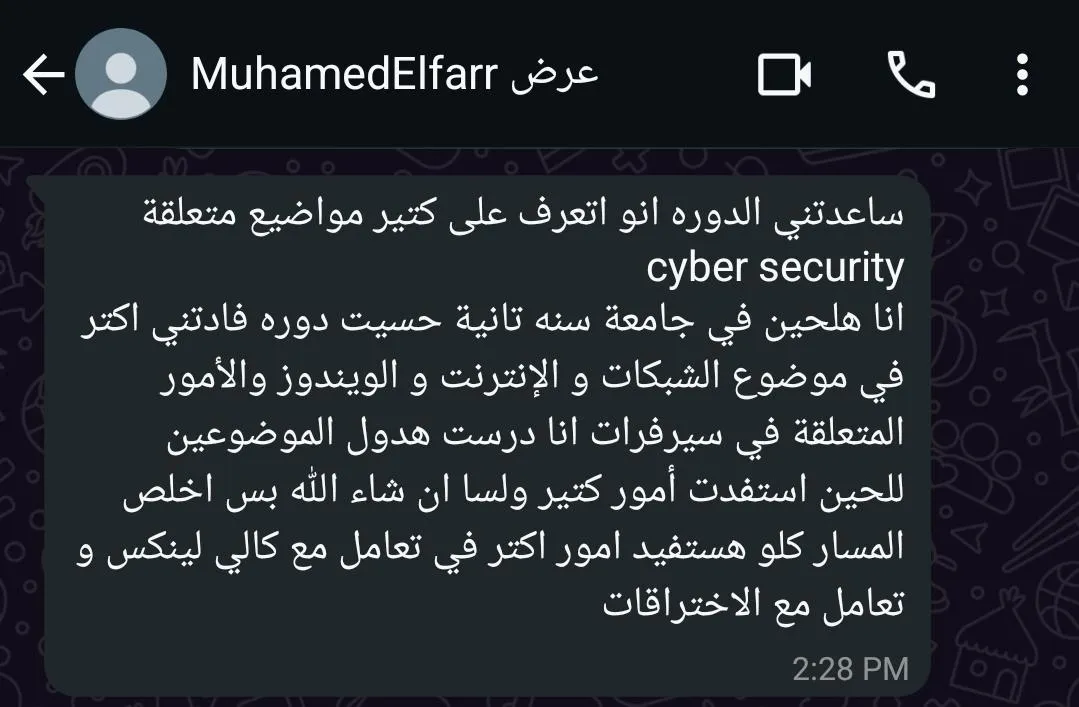

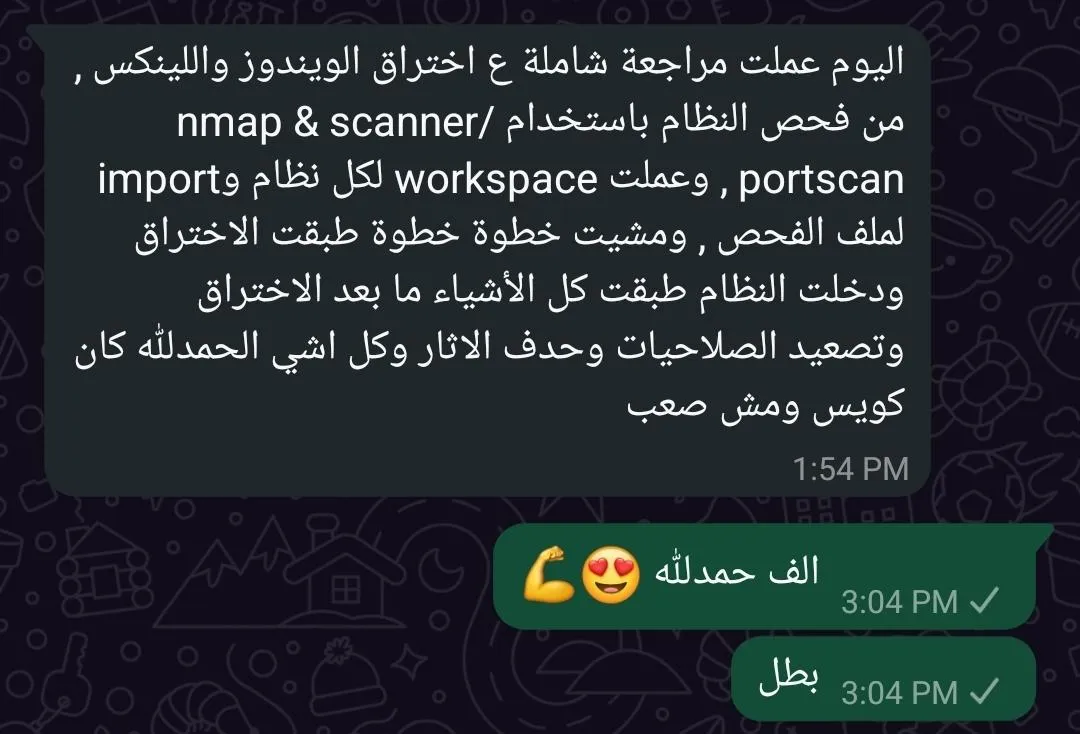

ماذا قالوا عنا ؟ آراء عملائنا ومتدربينا

الأسئلة الشائعة FAQ

1.كيف ستقدم الدورة عبر الإنترنت؟

تقديم الدورة عبر الإنترنت كفديوات مسجلة مع الرد على الاستفارات عبر الوتساب و مجتمع Cyberior

2.ماهي مدة توفر المحتوى المسجل؟

المحتوى المسجل متاحًا لمدة سنة، مما يتيح لك إلوقت الكافي للدراسة و الدخول للامتحان الدولي

3. هل سأكون قادرًا على العمل على مشاريع واقعية خلال الدورة؟

ستتضمن الدورة أفكار مشاريع واقعية ستساعدك على تطبيق المفاهيم المتعلمة في إطار عملي. تم تصميم هذه المشاريع لتعزيز مهاراتك في مجال الشبكات وتقنية المعلومات

4. هل ستُعِدُني هذه الدورة للامتحان الدولي؟

تم تصميم الدورة لتجهيزك للامتحان حيث سيقدم المدرب دعمًا من خلال أسئلة ممارسة مشابهة لتلك التي قد تواجهها في الامتحان. سيساعدك ذلك في التعود على تنسيق الامتحان وتقييم استعدادك الشبكات وتقنية المعلومات

5. هل يمكن الدفع ببطاقات محلية أو عبر التحويل البنكي؟

نعم، نوفر خيارات دفع متعددة تشمل البطاقات البنكية (فيزا، ماستر كارد)، مدى، Apple Pay، Usdt, PayPal, western union, Zain cash ، بالإضافة إلى التحويل البنكي عند الطلب.

نمنحك تجربة تعلم بدون مخاطرة.

ضمان استرداد 100٪

يمكنك استرجاع المبلغ كاملًا خلال 7 أيام من التسجيل إذا لم تشاهد أكثر من 25% من المحتوى.ثقتنا في جودة الكورس تتيح لك التعلم بأمان وراحة بال.

لا تكتفِ بقراءة المناهج ..

طبّقها عمليًا!:

سجّل الآن بـ 169$ فقط وابدأ مسارك

مع شهادة CCNA المعتمدة.

يشمل هذا الكورس

ستحصل في هذا الاستثمار على:

14 فيديو في أساسيات الأمن السيبراني

200$ملف يحتوى على كل معلومات الكورس

50$ملف يحتوى على الطريق الصحيح في دخول مجال الأمن السيبراتي

20$استشارة مجانية مع الدكتورة مروة

100$

مجموع القيمة الحقيقية للكورس: $380

السعر الحقيقي للكورس 13$ فقط

FOLLOW US

Copyright 2026. Cyberior. All Rights Reserved.